Los piratas informáticos cada vez buscan nuevas formas de infectar a los usuarios mediante ingeniería social. Normalmente, para incitar al usuario a instalar la aplicación y evitar su posible desinstalación, estos piratas utilizan conocidas aplicaciones como gancho para conseguir infectar a sus víctimas.

Una nueva pieza de malware está circulando por la red con el objetivo de robar datos personales y bancarios de sus víctimas y utiliza el icono y un nombre similar a la tienda oficial de aplicaciones de Android, la Play Store.

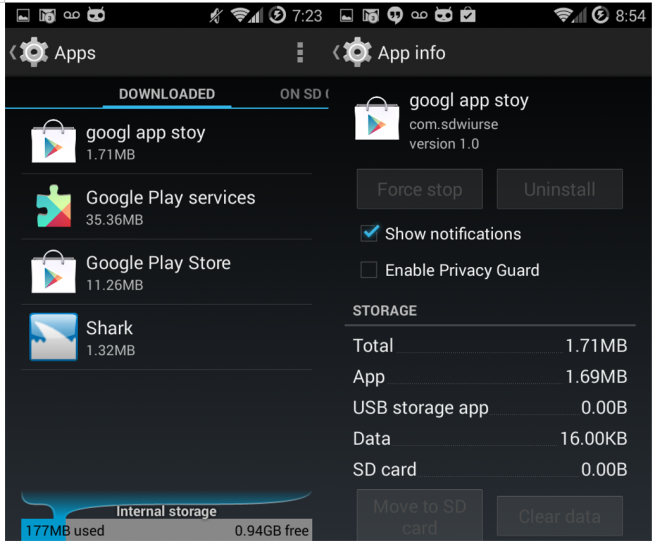

La aplicación maliciosa en cuestión se llama “Googl app stoy” y busca engañar a los usuarios suplantando la identidad de la tienda oficial de aplicaciones de Google (Google Play Store) imitando tanto su inicio como su comportamiento. Esta aplicación maliciosa ha sido programada en tan sólo 700 líneas de código, sin embargo, dispone de un gran número de condiciones que puede llegar a generar en los usuarios verdaderos quebraderos de cabeza.

Una vez instalada la aplicación en el dispositivo Android, esta intenta obtener privilegios de administración en el sistema. En lugar de mostrar una interfaz gráfica, esta aplicación maliciosa únicamente muestra mensajes de error en el sistema indicando que la Googl app stoy ha sido detenida por un error pero, sin embargo, la aplicación en realidad está ejecutando varios procesos y servicios en el sistema en segundo plano. De igual forma, cuando el usuario intenta acceder a las aplicaciones y procesos del sistema, puede ver cómo este malware no puede ser detenido ni desinstalado.

El componente principal del malware se encuentra por defecto comprimido y cifrado, sin embargo, los investigadores de FireEye han conseguido descifrarlo y poder conocer un poco más sobre el funcionamiento de este troyano. Una vez que la aplicación maliciosa recopila todos los datos necesarios, el pirata informático utiliza un servidor DNS dinámico con el protocolo SSL de Gmail para extraer los datos recopilados (generalmente datos bancarios) y enviarlos a un servidor controlado por él para almacenarlos y crear así una enorme base de datos que posteriormente probablemente sea vendida en el mercado negro. Analizando el tráfico de red se ha podido comprobar cómo el malware se intentaba conectar con un servidor situado en el dominio dhfjhewjhsldie.xicp.net.

Por el momento, como con todo malware en Android, es recomendable evitar la descarga y ejecución de aplicaciones de orígenes sospechosos (por ejemplo archivos adjuntos que llegan a través del correo electrónico o que se descargan desde tiendas de aplicaciones no oficiales) si no queremos ser víctimas de este malware u otro similar.

¿Crees que Google debería abordar el tema del malware para Android desde otro punto de vista?

| Fuente | ||

|

0 comentarios:

Publicar un comentario