Al ver la palabra “hackear” enseguida se nos viene a la cabeza una página web, una base de datos o bien los equipos de una gran compañía. Sin embargo, esta vez es muy diferente y la palabra hackear va a estar relacionada con los semáforos de tráfico. Y es que según investigadores, el hackeo de este y de otros sistemas de control público no estarían correctamente protegidos y podrían verse afectados por ciberdelincuentes.

Expertos en seguridad han querido analizar la seguridad de estos dispositivos y han llegado a obtener conclusiones realmente sorprendentes. Seguro que más de uno ha visto la película “The italian job” y se acuerda del momento en el que “Napster” hackeaba el sistema de tráfico y tenía acceso al control de las cámaras y de la configuración de los semáforos, pues las conclusiones que se han obtenido de este estudio son muy similares a lo sucedido en la película pero adaptadas a la realidad.

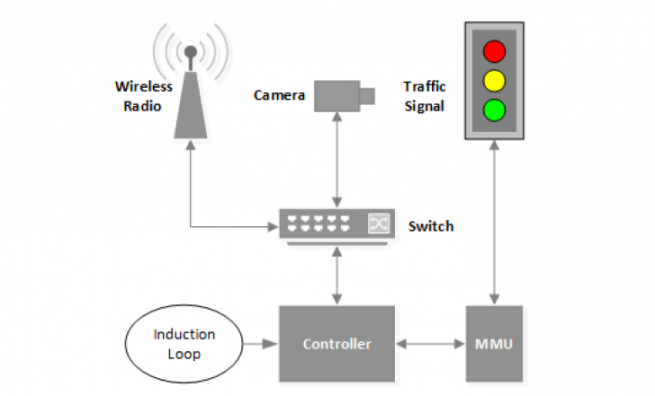

Lo que queremos decir es que se podría llegar a obtener el control de los semáforos y de las cámaras gracias a unos problemas de seguridad que se habrían detectado en los sistemas de telecomunicaciones que utilizan estos dispositivos para ser controlados desde un control centralizado.

Pero, ¿cuál es el origen de estos problemas?

Falta de concienciación en temas referentes a la seguridad informática

En primer lugar se ha comprobado que mucho personal que se encuentra al cargo del mantenimiento de estos sistemas no posee la formación suficiente, desembocando en una serie de problemas que podrían ser evitables. Los expertos en seguridad se han encontrado con dispositivos que poseen el usuario y la contraseña por defecto y que no están configurados de forma correcta, teniendo puertos TCP abiertos que podrían provocar la escucha de una tercera persona y el posterior acceso a este. Además las comunicaciones inalámbricas entre los diferentes dispositivos no se encuentran cifradas, siendo relativamente sencillo realizar una escucha y poder capturar información enviada.

El problema no solo se encuentra en la formación del personal que manipula los dispositivos, los equipos empleados no son los adecuados y para ahorrar costes de instalación y de equipos se utilizan, tal y como ya hemos puntualizado con anterioridad, equipos que utilizan señales de radio. Por ejemplo, en Estados Unidos utilizan señales de radio de 5.8 GHz y 900 MHz.

Los expertos en seguridad detallan que cualquiera con un dispositivo portátil y una tarjeta que opere en estas frecuencias puede adentrarse en la red sin ningún tipo de problema.

Ataques de denegación de servicio a través del puerto de depuración

Algunos de los sistemas utilizados poseen la función de habilitar un puerto para realizar tareas de depuración y poder encontrar posibles problemas. Los expertos detallan que en el caso de no cerrar este puerto se podría utilizar para realizar ataques de denegación de servicio contra este dispositivo y dejar fuera de servicio este sistema.

El estudio ha sido realizado utilizando los sistemas de más de 40 estados de Estados Unidos. En nuestro país no parece muy común que se utilicen estos sistemas, o al menos la mayoría están cableados, aunque sí que es verdad que existirán problemas similares, sobre todo en lo referido a nombres de usuario, contraseñas y puertos.

| Fuente | ||

|

0 comentarios:

Publicar un comentario